← Retour à la liste des portraits

Chercheur Expert en Sécurité

Le choix initial

Au moment du choix d'école et de filière, la téléphonie mobile, les réseaux peer-to-peer (P2P) et IPv6 montaient en puissance et ce sont en partie eux qui m'ont fait choisir la filière Internet, Services et

Périphériques Connectées de l'Ensimag. C'est lors d'un échange universitaire entre l'Ensimag et l'University of Queensland, en Australie que j'ai encore davantage été mordu non pas par un

kangourou, mais par la sécurité informatique :) La sécurité est duale, on parle de défensif et d'offensif. Cette dernière catégorie est également nommée hacking. Parmi les hackeurs, on distingue les white-hats - ayant une éthique dans l'utilisation de leurs connaissances - face aux black-hats. A l'époque, le hacking se résumait à contourner les protections d'application, des consoles de

jeux, ou de lecteur DVD. Entre-temps, il y a eu des démonstrations publiques de prise de contrôle à distance d'un smartphone, d'une voiture, d'un avion ou encore d'une centrale nucléaire!

Approfondir la sécurité

Après une évaluation de mes compétences (merci à l’Ecole :-), le directeur technique et sécurité de Microsoft France m’a offert un stage de fin d'études. Puis, chez Sogeti-European Expertise Security Center, j'ai protégé l'infrastructure informatique de nombreux acteurs du secteur public et entreprises du CAC40.

Très vite, j’ai voulu être plus compétent dans ce domaine. J’ai donc démarré une thèse : dans l’environnement grenoblois c’était facile ; de plus je n’avais qu’à monter à l’étage au dessus des salles de cours lors de mon ingéniorat :-).

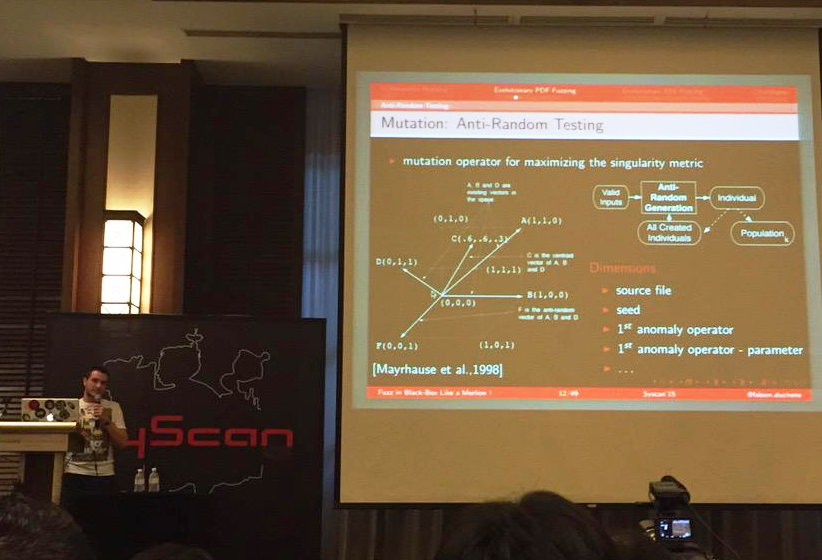

Ceci m'a permit d'améliorer mes capacités de formalisation et de prioritisation, de présenter mes résultats dans des conférences internationales et de créer le club étudiant de sécurité SecurIMAG et la conférence GreHack, lesquels je vous recommande :)

Et ça roule …

Par suite, j'ai été débauché à plusieurs reprises dans un unique but: protéger les données ou la vie des clients en trouvant les vulnérabilités (bugs à impact de sécurité) dans un produit avant que des opposants le fassent. Ce produit peut être un téléphone portable, chipset électronique pour la partie radio, voiture, ... Les opposants peuvent être des états non partenaires, des sociétés de renseignement, ou des black-hats.

Aujourd'hui (fin 2015) , je suis expert technique en tests de sécurité et supervise la R&D de chercheurs et d'ingénieurs à renommée mondiale.

Si je fais le bilan …

Pour ceux qui se posent des questions sur la valeur de leur diplôme : Plusieurs directeurs de division Ingénierie et Recherche d'entreprises leaders du NASDAQ vous confirmeront que l'Ensimag dispense des connaissances techniques équilibrées, des capacités d'adaptation et de généralisation dans des domaines clés de l'ingénierie informatique. Cette double composante polyvalence et expertise technique, est extrêmement appréciée des leaders de la Silicon Valley, et elle est préférée par des entreprises (Apple, Google, Microsoft, EADS ...) et les laboratoires de recherche (UC Berkeley, INRIA ...) face à une formation trop généraliste ou à celles manquant de fondements scientifiques. Si vous avez choisi la même filière que moi, je peux vous dire avec le recul de l’expérience que l'enseignement en sécurité à l'Ensimag est devenu l'un des plus pertinents en France, alternant subtilement entre fondements très formalisés (ex: cryptologie, analyse sémantique des programmes) et des pratiques techniques avancées (ex: recherche de bugs de sécurité et de protections de systèmes d'exploitation). Ceci est épaulé par l'association d'étudiants SecurIMAG et la conférence GreHack, tous deux de renommée mondiale, et auxquelles je vous recommande participer.

N'hésitez pas a me contacter sur IRC, Twitter, Linked-In

Cliquez pour afficher la conversation dans les commentaires